¿Qué es OPSEC y por qué es necesaria?

Lo cierto es que proteger tus planes, datos y conversaciones de ojos curiosos no es una tarea sencilla. Los atacantes examinan trozos de información, los relacionan y construyen una imagen detallada de ti o de tu empresa. Aquí es donde entra en juego la seguridad operativa (OPSEC), ya que te ofrece una manera estructurada de evitar que eso ocurra.

En esta guía, aprenderás qué es OPSEC, por qué es importante y cómo aplicarla tanto en tu vida personal como empresarial. Vamos a explicarte los cinco pasos de la OPSEC y a darte consejos prácticos (sobre cifrado y control de acceso) que puedes empezar a usar enseguida.

💡Guía rápida

- OPSEC es una manera de ver las cosas: pensar como un atacante, detectar los puntos débiles y cerar las brechas.

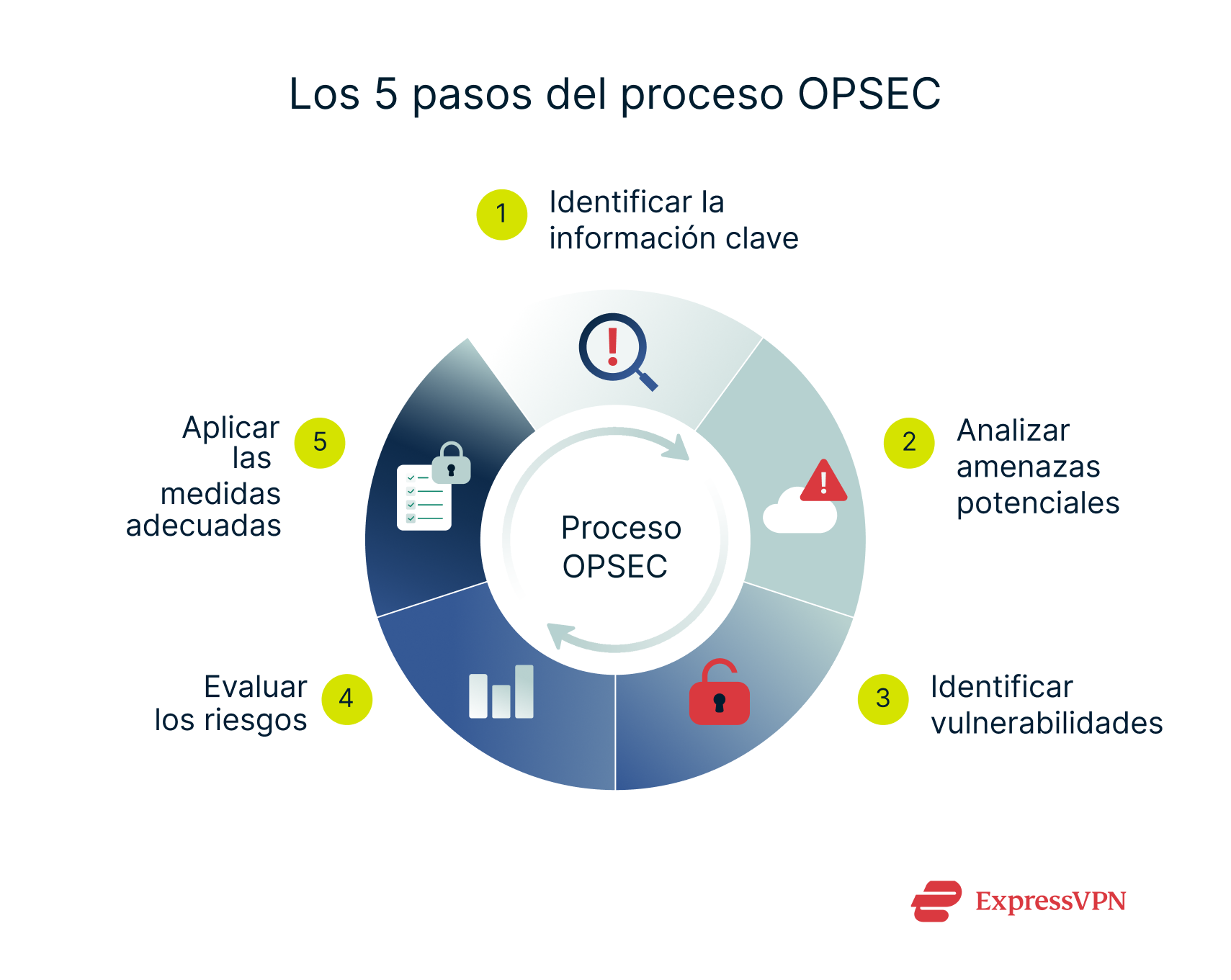

- Cinco pasos que puedes repetir: descubre cuál es la información clave, estudia las amenazas, busca los puntos débiles, sopesa los riesgos y adopta medidas para contrarrestarlos.

- ExpressVPN ayuda: una VPN cifra el tráfico, oculta los datos de localización y reduce las posibilidades de espionaje de la red; una victoria fácil para cualquier plan OPSEC.

¿Qué es OPSEC (seguridad operativa)?

En esencia, OPSEC es una forma de ver la seguridad desde la perspectiva de un atacante. Te invita a preguntarte lo siguiente: "si intentara robar mi información a mí o a mi empresa, ¿cómo lo haría?". Al pensar como un ciberdelincuente o un espía, OPSEC te ayuda a identificar puntos débiles en las operaciones cotidianas que, de otro modo, podrías pasar por alto.

Comenzó como una disciplina militar estadounidense durante la guerra de Vietnam cuando el grupo especial Dragón Púrpura descubrió que detalles aparentemente inofensivos, como las conversaciones por radio, los horarios de los barcos de suministros e incluso las noticias de los periódicos, ayudaban al enemigo a prever los movimientos de las tropas. Para contrarrestarlo, la unidad formalizó un nuevo enfoque: hacer una lista de la información que realmente importa y bloquear todas las vías que pudieran filtrarla.

Ese modelo rápidamente trascendió el ámbito militar y se aplicó en empresas, administraciones públicas e incluso en la vida cotidiana. Tras la guerra de Vietnam, OPSEC dejó los cuarteles y pasó a utilizarse en el mundo civil. Los contratistas de defensa recurrieron a este método para proteger esquemas confidenciales y cadenas de suministro, mientras que las agencias federales lo emplearon para salvaguardar investigaciones y procesos diplomáticos. En la década de los 90, las empresas adoptaron la misma lógica para proteger los secretos comerciales e impedir el espionaje industrial.

La era de Internet trasladó esas ideas a la vida cotidiana, donde ahora se utilizan ampliamente en ciberseguridad y privacidad en Internet: vigila lo que publicas, limita quién ve tus transacciones y bloquea las redes domésticas. El ciclo de cinco pasos ahora orienta tanto las sesiones informativas sobre riesgos en las juntas directivas de empresas Fortune 500 como la configuración de privacidad en los teléfonos familiares.

Los 5 pasos del proceso OPSEC

Como se mencionó arriba, OPSEC no es una lista de verificación que se hace una sola vez, sino un proceso continuo de cinco pasos que se aplica repetidamente a medida que cambian las situaciones.

Paso 1: identifica la información importante

Este paso consiste en hacer una lista de todo aquello que podría ser dañino si lo viera una persona ajena a ti. Para un diseñador autónomo, pueden ser borradores y facturas de clientes. Para un hospital, son los historiales de los pacientes y los inventarios de los medicamentos. En el caso de particulares, se podrían incluir los metadatos de redes sociales.

Entre las pequeñas pistas que pueden parecer inofensivas, pero que en realidad revelan información sensible se incluyen las siguientes:

- Una imagen del horizonte urbano en la que se identifica la planta de la oficina.

- Una respuesta automática de ausencia que revela las fechas de un viaje.

- Una oferta laboral que deja entrever el inminente lanzamiento de un producto.

Paso 2: analiza las amenazas potenciales

Pregúntate quién se beneficiaría si se filtraran esos datos. Se trata de delincuentes que buscan dinero rápido, de una empresa rival en busca de información sobre el mercado o de un infiltrado descontento con derechos de administrador. La elaboración de un mapa de estos actores permite clarificar su grado de paciencia, su presupuesto y sus métodos, conocer el "quién" da forma al "cómo". Un estafador casual persigue contenedores abiertos, en tanto que una unidad gubernamental podría combinar campañas de phishing con la explotación de vulnerabilidades de día cero.

Paso 3: identifica vulnerabilidades

Recorre cada ruta por la que viajan los datos, ordenadores portátiles conectados al wifi de una cafetería, endpoints de API, paneles SaaS e incluso conversaciones informales en los pasillos. En este punto suelen aparecer contraseñas débiles, tokens reutilizados y cuentas inactivas. No olvides el factor humano, ya que una simple llamada puede saltarse hasta el mejor cortafuegos.

Paso 4: evalúa los riesgos

Relaciona cada vulnerabilidad con la amenaza correspondiente, valora cada punto débil por probabilidad y daño. Pregúntate: "si esto ocurre, ¿hasta qué punto se agrava y cuándo podríamos detectarlo?". Un panel de administración abandonado en internet es una amenaza prioritaria, mientras que un cajón cerrado en una oficina vigilada apenas representa un riesgo.

Paso 5: pon en marcha las medidas necesarias para contrarrestarlo

Empieza por arreglar los riesgos más importantes:

- Refuerza los controles de acceso e implementa la autenticación multifactor (MFA)

- Reescribe las políticas sobre el uso compartido de fotos y las respuestas automáticas.

- Imparte cursos de actualización al personal para que sepa detectar trucos de ingeniería social.

- Parchea o sustituye los dispositivos inteligentes obsoletos.

Trata la lista como una guía práctica: modifícala después de cada auditoría, informe de infracción o cambio tecnológico importante. Cuando terminas el paso 5, revisas y arrancas de nuevo: este ciclo constante de control y mejora te mantiene un paso por delante de las fugas de datos, tanto si llevas una gran empresa como si solo proteges contraseñas personales en casa.

El resumen de los pasos es el siguiente:

| Paso | Objetivo | Acción típica |

| 1. Identificar qué información es importante | Decidir qué es lo que debe permanecer en privado. | Datos cartográficos que podrían perjudicarte si quedan al descubierto: archivos de diseño, listas de clientes, registros de localización. |

| 2. Analizar las amenazas potenciales | Identificar quién podría querer los datos. | Hackers de gobiernos, rivales, trabajadores molestos y timadores oportunista. |

| 3. Identificar vulnerabilidades | Localizar las debilidades susceptibles de ser explotadas por terceros. | Un CMS sin actualizar, carpetas en la nube con permisos demasiado amplios y empleados demasiado comunicativos. |

| 4. Evaluar los riesgos | Clasificar los riesgos en cuanto a probabilidad × impacto. | Riesgo alto = filtraciones fáciles + daños elevados. Soluciona esto primero. |

| 5. Poner en marcha las medidas necesarias para contrarrestarlos. | Bloquear o reducir los mayores riesgos. | Parchea, segmenta las redes, forma al personal y cifra el tráfico. |

¿Por qué es importante OPSEC?

OPSEC te ofrece una forma estructurada de proteger la información de valor, tanto tuya como de tu empresa, del alcance de los ciberdelincuentes. Ofrece varias ventajas prácticas:

- Evita filtraciones de datos involuntarias: al ver las tareas cotidianas a través de los ojos de un atacante, detectarás hábitos que parecen inofensivos, como una captura de pantalla sin editar o un enlace a una carpeta en la nube, pero que podrían revelar datos confidenciales.

- Reduce el riesgo de ciberataques y espionaje: clasificar y etiquetar los datos de valor significa que puedes restringir el acceso a ellos e impedir que las empresas rivales o las bandas de ransomware se lleven secretos comerciales.

- Gestión proactiva del riesgo: el proceso OPSEC exige revisiones periódicas de las amenazas y vulnerabilidades, de modo que se cierren las brechas antes de que las descubran personas externas o internas.

- Protege el éxito y la reputación de los objetivos: ya sea un lanzamiento de producto o un convoy humanitario, filtrar planes futuros permite a los oponentes alterar los calendarios, socavar acuerdos o sembrar dudas en la opinión pública.

- Fomenta una cultura organizacional orientada a la seguridad: cuando todos entienden por qué importan los pequeños detalles, se vuelven más selectivos sobre lo que comparten y dónde lo comparten. Menos errores casuales, menos puntos de acceso.

- Adopta la perspectiva del adversario: pensar como un atacante te ayuda a descubrir puntos débiles que las auditorías tradicionales pasan por alto, desde las balizas wifi de la trastienda hasta los metadatos enterrados en las fotos de las vacaciones de un empleado.

Cómo mejorar la OPSEC en tu empresa

1. Apuesta por la formación y sensibilización de los empleados

Las sesiones breves y seguidas suelen ser mejor que las anuales. Enséñale al personal cómo se es el phishing hoy en día, cómo son las llamadas de ingeniería social y el tailgating. Establecer una cultura basada en la verificación cordial es muy beneficioso.

2. Realiza auditorías y revisiones periódicas de las políticas

Programa auditorías, pero realiza también algunos simulacros sorpresa. Los expertos externos en pruebas de penetración a menudo descubren brechas que los equipos internos no detectan. Actualiza las políticas cada vez que cambien los tipos de amenazas, el equipo o las tecnologías que usas.

3. Sácale partido a la automatización para que todo sea uniforme

Las reglas de SIEM, las alertas de registros y las verificaciones de cumplimiento automatizadas trabajan sin descanso. Automatiza las partes repetitivas, como el estado de los parches y los informes de bloqueo de cuentas, para que los analistas puedan centrarse en las anomalías.

4. Restringe el acceso según el principio del menor privilegio

Otorga a cada usuario y aplicación los derechos mínimos necesarios para las tareas diarias. Retira las funciones inactivas, limita el tiempo de acceso temporal y vigila el aumento de privilegios.

5. Implanta controles estrictos de gestión de cambios

Haz un seguimiento de cada alteración del código, infraestructura o política. Utiliza tickets, revisión por pares y reversiones automáticas cuando las pruebas fallen. Si ves cambios de golpe y sin documentar, es mala señal.

6. Utiliza el doble control y la separación de funciones

Nunca permitas que una sola persona establezca una política y apruebe sus excepciones. Pon a trabajar en equipo a un ingeniero de redes y a un ingeniero de seguridad cuando introduzcas conjuntos de reglas de cortafuegos. El doble control reduce el riesgo de amenazas internas y detecta errores simples antes de que se produzcan.

7. Utiliza protocolos de comunicación seguros

Utiliza siempre herramientas seguras para enviar mensajes y archivos, los protocolos como TLS 1.3, SSH y SFTP cifran tus datos en tránsito, lo cual bloquea a los fisgones. Para la mensajería, elige aplicaciones con cifrado de extremo a extremo. Las plataformas que ofrecen claves de cifrado autogestionadas te dan más control, ya que tú mismo creas y almacenas las claves, lo cual impide que terceros puedan descifrar tus datos. Evita las herramientas que envían datos en texto plano.

8. Diseña un plan de respuesta a incidentes y recuperación frente a desastres

Incluso la mejor configuración OPSEC necesita un plan B. Elabora un manual claro de respuesta a incidentes que enumere los posibles escenarios de ataque y determina quién hace qué, cuándo y con qué herramientas para frenar los daños y conseguir que los sistemas vuelvan a funcionar.

9. Cifra los datos confidenciales y el tráfico de red

Para los archivos locales activa el cifrado de disco completo en portátiles y teléfonos. Para buckets en la nube activa los servicios clave gestionados. Al viajar utiliza ExpressVPN para cifrar el tráfico de Internet y ocultar los metadatos a los propietarios de hotspots y puntos de acceso fraudulentos.

💡¿Lo sabías?

El bloqueo de red de ExpressVPN (desconexión automática) bloquea todo el tráfico si la conexión VPN se cae, lo cual protege tus datos incluso durante interrupciones inesperadas.

Cómo mejorar la OPSEC en tu hogar

1. Desactiva las etiquetas de ubicación

Desactiva el etiquetado GPS de la cámara de tu teléfono y sáltate los check-ins con redes sociales. Cuando tu foto del atardecer o tu selfie de la mañana ya no tienen tus coordenadas estás quitando la pieza clave del rompecabezas que podría usar un tercero malintencionado. Si publicas recuerdos, limita en la medida de lo posible la audiencia a personas que realmente conozcas.

2. Elimina los metadatos antes de compartirlos

Las fotos llevan detalles ocultos, como marcas de tiempo, ID de dispositivo e incluso tu punto exacto en el mapa. Pasa cada imagen por un eliminador de metadatos gratuito, cambia el nombre del archivo y, a continuación, cárgalo. Compartes el momento, no el trasfondo, de esta manera los desconocidos no pueden hacer ingeniería inversa de tu vida.

3. Restringe las listas de amigos

Audita tus contactos con frecuencia. Elimina de tu lista a conocidos lejanos, coloca a los compañeros en una lista restringida y comparte tus actualizaciones personales solo con tu círculo más cercano. Menos ojos es igual a menos capturas de pantalla en chats de grupos aleatorios, lo cual mantiene las noticias familiares justo donde las quieres: en privado.

4. Utiliza distintos correos electrónicos

Crea una dirección electrónica para operaciones bancarias, otra para compras y una más para boletines informativos. En caso de que los atacantes logren acceder a un comercio, el perjuicio se limita a ese buzón específico. Añade autenticación de dos factores y contraseñas únicas para proteger todas las partes de tu vida digital.

5. Bloquea los dispositivos inteligentes

Cambia todas las contraseñas predeterminadas desde el primer día, instala las actualizaciones de firmware con prontitud y conecta cámaras, altavoces y bombillas en una red wifi para invitados. Aislar los dispositivos impide que un timbre pueda poner en riesgo a tu portátil.

6. Utiliza una VPN

Una VPN envuelve todo tu tráfico en un potente cifrado, lo cual oculta tus hábitos de navegación del ISP, de anunciantes y de terceros malintencionados en redes wifi públicas. ExpressVPN también añade la infraestructura TrustedServer de solo RAM, desconexión automática Network Lock y el rápido protocolo de código abierto Lightway, el cual te ofrece privacidad sin ralentizaciones.

Situaciones frecuentes en las que falla la OPSEC

Incluso con una sólida mentalidad OPSEC, puede haber algún que otro error. Un solo descuido o costumbre relajada puede generar una puerta de entrada, veamos algunas situaciones habituales de fallo de la OPSEC y cómo pueden exponer información sensible de forma silenciosa.

Huella digital y redes sociales

- Compartir demasiado en las redes sociales: una publicación casual sobre el trabajo, los viajes o las rutinas familiares puede darles a terceros malintencionados la información que necesitan.

- Fotos geoetiquetadas: las etiquetas de ubicación en los selfies pueden exponer algún lugar restringido.

- Perfiles públicos: las secciones "Sobre mí" de los perfiles sociales, las listas de amigos y los intereses compartidos pueden formar un expediente cuando se juntan.

💡Lección de la OPSEC: haz una pausa antes de hacer una publicación y pregúntate si alguien podría utilizarla. Las migajas digitales que vas dejando por Internet revelan más de lo que crees.

Tecnología y dispositivos

- Dispositivos wearables y tecnología smart: los relojes y las aplicaciones con GPS transmiten las rutinas diarias; los mapas térmicos de los rastreadores de fitness e incluso iluminan las rutas de patrulla dentro de las bases secretas.

- Redes domésticas no seguras: trabajar a distancia en un rúter que utiliza la contraseña de fábrica es una invitación para los fisgones.

- Equipos perdidos o robados: los teléfonos, portátiles y memorias USB sin cifrado entregan los datos a quien los encuentre.

- Dispositivos personales en sistemas de trabajo: un teléfono poco protegido que sincronice el correo electrónico de la empresa puede traspasar un perímetro corporativo estricto.

💡Lección de la OPSEC: bloquea la tecnología de la que dependes: cambia las contraseñas por defecto, actualiza el firmware y cifra el tráfico y el almacenamiento.

Factor humano

- Phishing e ingeniería social: una "solicitud urgente" convincente puede engañarte para que des tus credenciales. Las aplicaciones falsas son otra amenaza creciente, ya que suelen imitar a herramientas reales, pero roban datos de acceso o espían tu actividad una vez instaladas.

- Contraseñas débiles o reutilizadas sin autenticación multifactor: los atacantes van primero a lo más fácil. Nuestra guía sobre contraseñas seguras y autenticación de dos factores explica cómo establecer unas mejores defensas que los atacantes no puedan superar fácilmente.

- Errores internos o sabotajes: un bucket de datos en la nube mal configurado o un empleado descontento pueden filtrar gigabytes de información en cuestión de minutos.

- Poca disciplina: escritorios sin cerrar, accesos indebidos, papeleras con borradores sin destruir, todo son puertas abiertas a problemas.

- Patrones predecibles: las rutas de viaje fijas o los horarios de llamadas permiten que los observadores se planifiquen en torno a ti.

- Formación limitada: la gente no puede seguir reglas que nunca aprendió.

💡Lección OPSEC: las personas filtran más que los sistemas. Mantente alerta, verifica las solicitudes inusuales y actualiza tu formación con frecuencia.

Tratamiento y eliminación de datos

- Eliminación inadecuada: vender dispositivos en Internet o tirar documentos intactos a la basura pueden ser el premio gordo para alguien interesado en tus datos.

- Agregación de datos: pequeños datos inofensivos de distintos sitios pueden juntarse y convertirse en un riesgo serio.

- Carga de muestras en herramientas públicas: en ocasiones, los analistas introducen malware o enlaces con información de clientes en entornos de prueba públicos, lo cual deja expuestos esos datos.

💡Lección OPSEC: protege la información desde que se crea hasta que se destruye. Un archivo olvidado puede deshacer años de protección.

Palabras finales sobre OPSEC

OPSEC no es solo una lista de comprobación, es el hábito de preguntarse: "¿qué podría aprender de esto una persona ajena a la empresa?". Mantén esta pregunta en el centro de todo lo que hagas y verás cómo se desencadena el ciclo de cinco pasos: define cuáles son los datos más importantes, imagina quién los buscaría, detecta las grietas, prioriza los riesgos y cúbrelos.

Tanto si proteges una red global como un rúter doméstico, el método es el mismo y funciona. Añade el cifrado de ExpressVPN, la tecnología TrustedServer y la desconexión automática Network Lock, así tu rastro en Internet se desvanecerá en un susurro. Se curioso, metódico y deja a los fisgones mirando una página (casi) en blanco.

Preguntas frecuentes sobre OPSEC

¿La OPSEC forma parte de la ciberseguridad o de las operaciones?

La OPSEC se sitúa entre las dos. La ciberseguridad te proporciona los controles técnicos, cifrado, cortafuegos y reglas de acceso, mientras que las operaciones rigen los procesos diarios: calendarios de envíos, agendas de reuniones y rutas de viaje. La OPSEC los relaciona al preguntarse: "¿podría alguien ajeno juntar huellas digitales con pistas cotidianas y anticipar lo que sucederá después?". Cuando se trata el flujo de datos y los hábitos del equipo como una sola imagen, los puntos débiles salen a la luz antes.

¿Cuál es la diferencia entre OPSEC e InfoSec?

La seguridad de la información defiende los datos dentro de ordenadores y redes mediante cifrado, cortafuegos y estrictas normas de acceso. La seguridad operativa parece ser algo más amplio. Se pregunta qué podría aprender alguien malintencionado de cada detalle visible, incluidos documentos, rutinas e incluso charlas casuales, para luego eliminar esas pistas.

La OPSEC abarca conjuntamente el comportamiento humano, los procedimientos físicos y las defensas digitales, remodelando todo el plan de seguridad para que los fragmentos no se combinen en una imagen útil. InfoSec proporciona las cerraduras y alarmas; OPSEC inspecciona todo a través de los ojos de un atacante y señala dónde se necesita protección adicional o nuevos hábitos.

¿Qué se considera una violación de la OPSEC?

Cualquier acción que sirva para dar pistas a terceros malintencionados cuenta. A continuación, tienes algunos ejemplos:

- Publicar una captura de pantalla de un proyecto que muestre nombres de clientes o plazos.

- Hablar de temas de trabajo confidenciales en un canal público o en una red wifi no segura.

- Reutilizar una acreditación, token o contraseña en varios sistemas.

- Dejar desatendido un ordenador portátil desbloqueado.

- Incluso una pequeña pista, como las geoetiquetas en un selfie, puede servir para que los atacantes tracen patrones y planeen un ataque.

¿Quién necesita formación OPSEC?

Cualquiera que maneje datos que no estén destinados a ser públicos. En la lista se encontrarían ingenieros de software, representantes de ventas, proveedores, contratistas e incluso familiares que puedan compartir fotos de una oficina en casa. La profundidad de la formación varía en función del cargo, pero el mensaje central sigue siendo el mismo: pensar como un atacante, mantener las pistas fuera del alcance de cualquiera y hablar cuando algo parezca estar mal.

¿OPSEC solo es para novedades?

No. El mismo método sirve para proteger el lanzamiento de productos, negociaciones legales, investigaciones médicas y datos personales. Siempre que el momento, el lugar o el contenido puedan influir en un resultado, la OPSEC marca la diferencia. Por ejemplo, un equipo de diseño remoto vigila las funciones que no se han publicado, una organización benéfica protege la ruta de los envíos de ayuda y un padre bloquea las publicaciones en las redes sociales que puedan indicar a qué colegio va su hijo.

¿Cuál es la duración de la formación OPSEC?

Muchas empresas programan una formación actualizada completa cada 12 meses y realizan simulacros breves cada trimestre. Actualiza el contenido cada vez que aparezcan nuevas herramientas, aumenta la rotación de personal o cambian las amenazas. Una rápida micro-lección sobre la última táctica de phishing suele detener más daños que una presentación anual de diapositivas.

¿Qué es OPSEC en ciberseguridad?

En ciberseguridad, la OPSEC rastrea cómo se mueven los datos a través de dispositivos, nubes y redes. Sirve para lo siguiente:

- Clasifica los archivos sensibles y etiquetarlos dentro de las herramientas SaaS.

- Depura metadatos de documentos e imágenes.

- Utiliza el cifrado VPN para ocultar los patrones de navegación y la información de ubicación.

- Vigila los intentos de ingeniería social que eluden los controles técnicos.

El objetivo es eliminar todos los rastros digitales que un atacante pudiera utilizar.

¿Cuáles son los 5 pasos de la OPSEC?

Los cinco pasos son los siguientes:

- Identificar la información clave: enumera los datos y actividades que te perjudicarían si quedaran al descubierto.

- Analizar las amenazas potenciales: identifique quién puede querer esos datos y por qué.

- Identificar vulnerabilidades: revisa los sistemas y hábitos para ver por dónde pueden empezar las filtraciones.

- Evaluar los riesgos: clasifica cada punto débil por probabilidad e impacto para establecer prioridades.

- Aplicar medidas para contrarrestar los riesgos: actualiza el software, refuerza los procedimientos, forma al personal y repite el ciclo.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN